[뉴스파인더 홍범호 기자] 작년 연말 사회적으로 혼란을 야기한 한국수력원자력 원전 도면을 해킹한 범인이 북한 해커조직인 것으로 밝혀졌다.

검찰의 개인정보범죄 정부합동수사단(단장 이정수 부장검사)은 범행에 사용된 악성코드와 인터넷 접속 IP 등을 분석한 끝에 이 같은 결론을 내렸다고 17일 밝혔다.

합수단에 따르면, 해커가 이메일 공격에 사용한 악성코드는 북한 해커조직이 사용하는 것으로 알려진 ‘kimsuky(김수키)’ 계열 악성코드와 그 구성 및 동작방식이 유사했다.

또한 ‘kimsuky’ 계열 악성코드들의 IP 일부가 이번 사건 협박글 게시에 사용된 중국 선양 IP 대역들과 12자리 중 9자리까지 일치한 것으로 조사됐다.

합수단은 이번 범행이 사회혼란을 목적으로 국민들의 불안심리를 자극하기 위한 것이라고 분석했다.

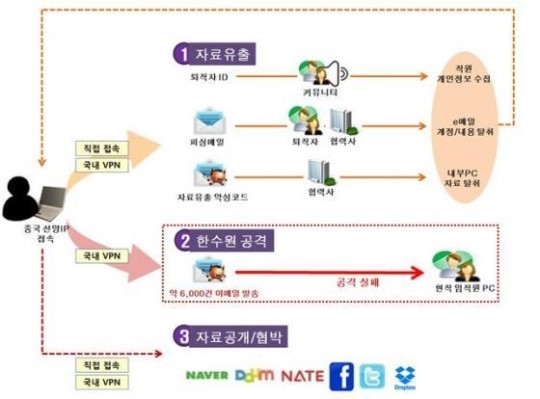

그 근거로 국민안전과 직결되는 국가인프라 시설인 원전을 대상으로 협박을 한 점, 한수원에 대한 이메일 공격이 실패하자 피싱으로 수집한 정보로 불안심리를 자극한 점, 실제 돈을 받아내기 위함이 아닌 다른 목적을 희석시키기 위해 불분명한 금전요구를 한 점 등을 꼽았다.

앞서 한수원 해킹 조직은 지난해 12월 15일부터 지난 12일까지 6차례에 걸쳐 한수원 관련 자료를 공개하며 원전 가동을 중단하라고 협박했다. 작년 말 해커는 ‘크리스마스 때까지 원전 가동을 중지하고, 100억 달러를 주지 않으면 원전 자료를 계속 공개하겠다’는 취지의 글을 게시하기도 했다.

검찰은 해커에 의해 공개된 자료가 원전관리에 있어 중요한 정보는 아니라고 설명했다. 검찰 관계자는 “한수원 자체점검 결과 6차에 걸쳐 공개된 자료들은 원전운용과 관련한 핵심자료가 아니며 교육용 등 일반문서가 대부분”이라며 “원전관리에 위험을 초래하거나 원전수출 등 국가적 원전정책에 영향을 미칠 수 있는 중요정보의 유출은 없다”고 밝혔다. 따라서 원전 운용이나 안전에는 이상이 없다는 설명이다.

합수단은 앞으로 IP 및 악성코드를 추적하고 미국, 중국, 태국 등과의 국제공조를 통해 국제적으로 활동하는 해킹집단과 그 배후세력의 실체를 파악하는데 주력할 방침이다.

한편, 이에 앞서 스스로를 '원전반대그룹' 혹은 'Who am I'이라고 밝힌 단체는 한수원 데이터센터를 해킹했다며 직원 인적사항을 포함한 내부 자료를 블로그를 통해 공개했다.

이후 6차례에 걸쳐 자료 공개가 이뤄졌고 합수단은 수사에 나섰다.

6차 자료 공개가 있기 전까지 합수단은 자료유출이 악성코드를 통해 이뤄졌고 악성코드는 한수원 퇴직자들의 이메일 계정 등을 통해 무차별 발송된 것으로 잠정 결론내고 이들에 대한 수사를 진행해 왔다. 해커로 추정되는 인물은 211개의 이메일 계정을 통해 한수원 직원에게 악성코드가 담긴 대량의 이메일을 보낸 것으로 조사됐다.

합수단은 이 같은 이메일이 북한 정찰총국 소속 해커들이 주로 활동하는 중국 선양에서 접속이 집중된 것으로 확인하고 선양 현지 통신업체 가입 IP 20여개를 특정해 중국 공안에 제출하고 공조수사를 요청한 바 있다.